Bin ich komisch, weil ich nicht gerne Geld geboten bekomme fürs Ausliefern von Bekannten an Banken?

Ich bin leider Kunde der Sparda-Bank Baden-Württemberg. „Leider“ beispielsweise, weil mich die Bank dann und wann mit 75 Euro dazu bringen will, als Makler für sie tätig zu werden. Fände ich das Konzept Ehre nicht kreuzdoof, müsste ich wegen Betrag und Inhalt des Angebots Satisfaktion fordern.

Lästiger im Alltag ist das Online-Banking, zumal es mit jedem „Relaunch“ schlimmer wird. Die utopische Hoffnung, ich könnte Kontoauszüge per PGP-verschlüsselter Mail bekommen und Überweisungen per signierter Mail in einem einfachen, maschinenlesbaren Format einreichen, habe ich dabei schon längst aufgegeben. Wahrscheinlich zwingen die diversen Zahlungsdiensterichtlinien die Bank wirklich zu (aus Sicht EDV-kompetenter Menschen) unsinnigen Schnittstellen.

Aber wenn es schon hakelige Webseiten sein müssen, sollten sie wenigstens technisch so halbwegs in Ordnung sein. Fantastische Maximalforderung: die elementaren Funktionen sollten ohne Javascript gehen; das würde viel mehr für die Sicherheit tun als alle Zweifaktorauthentifizierungen des Universums. I have a dream.

Die Sparda jedoch geht, wie gesagt, mit großen Schritten in die entgegengesetzte Richtung, kürzlich zu einem Laden namens TEO, mit dem sich einige Sparda-Genossenschaften, wie es aussieht, eine Art Fintech leisten wollten. Um damit nicht gleich bauchzulanden, ziehen sie ihre Kunden aus ihren alten (eingestandenermaßen auch unangenehmen) Systemen dorthin um.

Schon, dass die KundInnen beim Umzug ein manuelles „onboarding“ samt Neueinrichtung der Konten sowie der (Nicht-) Zustellung von Kontoauszügen duchlaufen müssen, wirkt unnötig umständlich, so sehr ich verstehen kann, dass TEO nicht unbedingt die (vermutlich eher bescheidenen) Passwort-Hashes des alten Sparda-Eigenbaus übernehmen wollten. Bei den Investitionssummen, um die es hier vermutlich geht, wären jedoch elegantere Migrationspfade („bitte ändern sie jetzt ihr Passwort“) schon denkbar gewesen.

Das um so mehr, als das onboarding richtig schlecht gemacht ist: Es erscheint erstmal ein leerer Bildschirm, und das ändert sich auch dann nicht, wenn mensch den Browser Javascript ausführen lässt. Kein Fallback, nichts, immer nur ein weißes Fenster. Das Javascript von TEO nämlich wirft eine Exception, wenn es kein local storage bekommt, und niemand fängt diese Exception. Ganz im Stil der neuen Zeit gibt es nicht mal ein minimales HTML ohne Skripting – nur weiß. Au weia.

Zwei Zeilen Javascript würden reichen, um nicht verfügbare local storage zu diagnostizieren und das etwas weniger murksig zu machen (ordentliches HTML wäre natürlich immer noch nett). Etwas mehr Arbeit ist es, dann zu erklären, was da wie lang gespeichert wird und warum es ohne nicht gehen soll. Das jedoch würde ohnehin in die Datenschutzerklärung gehören, viel zusätzliche Arbeit wäre es also nicht. Wenn die Datenschutzerklärung etwas taugen würde, heißt das. Aber dazu gleich.

Ich könnte jetzt weitermachen mit Punkten, an denen der Kram an allen möglichen und unmöglichen Stellen kaputt geht, ohne dass es irgendeine Sorte Fehlermeldung außerhalb der Javascript-Konsole (und welche Muggels kennen die schon?) gibt. Aber selbst wenn mensch den Browser – was bei Bank-Geschäften schon als schlechte Idee gelten kann – nach und nach immer unvorsichtiger konfiguriert, sind noch schwer verstehbare Schnitzer im Programm, etwa, dass der Flickercode die falsche Größe hat. Die meisten Clients haben inzwischen eine recht zuverlässige Idee von der physikalischen Größe der Anzeige; ein width: 6.5cm im CSS ist doch wirklich nicht zu viel verlangt.

Ähnliche WTF-Momente ergeben sich in der Datenschutzerklärung der TEOs. Derzeit heißt es dort in 2.3:

Zur Erhöhung der Kundensicherheit nutzen wir in TEO den Service reCAPTCHA der Google Ireland Limited, Gordon House, 4 Barrow St, Dublin, D04 E5W5, Irland. Im Rahmen der Registrierung in TEO wird das reCAPTCHA zur Erkennung und Unterscheidung zwischen missbräuchlicher Nutzung personenbezogener Daten durch Maschinen und menschliche Eingaben eingesetzt.

Als ich das gelesen habe, habe ich erstmal mit dem „onboarding“ aufgehört, denn wer mir was verkaufen will, sollte nicht verlangen, dass ich Schaufenster oder Verkehrsschlider auf Zuruf von google abklicke, und mich schon gar nicht zum Ausführen von googles Code nötigen (ebay, hörst du mich?). Sparda beruft sich für diese Frechheit auf Art. 6 1(f) DSGVO, also berechtigte Interessen des Betreibers. Das ist offensichtlich Quatsch; Textchas oder selbst hostbare Tests funktionieren besser und unter weniger Kundenverprellung.

Am Ende musste ich aber dringend überweisen und war entschlossen, den reCaptcha-Mist zur Not doch durchzustehen. Musste ich am Ende nicht nicht, google hielt meinen Browser offenbar wirklich für menschengesteuert – wer weiß, warum. Aber TEO lädt tatsächlich eine Datei recaptcha__de.js von google-Servern, und zwar dort aus einem Pfad wie /recaptcha/releases/CdDdhZfPbLLrfYLBdThNS0-Y/recaptcha__de.js – da könnte ich schon allein bei der URL ins Grübeln kommen, was für Informationen google da wohl aus dem Banking ausleiten mag (ok: ja, ich vermute in Wirklichkeit auch, dass die Buchstabensuppe eher etwas wie einen git-Commit auf google-Seite identifiziert – aber wenn die googles wollten, könnten sie über Pfade dieser Art fast beliebige Mengen an Information exfiltrieren, was erst dann auffallen würde, wenn mal wer Pfade verschiedener Clients vergliche).

Was denken sich Leute, wenn sie ohne Not reCaptcha auf ihre Seiten packen? Diese Frage stellt sich fast noch mehr beim nächsten Punkt:

2.4 Google Web Fonts

Um Inhalte browserübergreifend korrekt und grafisch ansprechend darzustellen, werden in TEO Web Schriften von Google Fonts verwendet. Die Einbindung dieser Web Fonts erfolgt nicht über Google. Die Schriften liegen lokal auf Servern. Es erfolgt kein externer Serveraufruf bei Google. Es findet keine Informationsübermittlung an Google statt.

Wenn ich recht verstehe, was die da sagen wollen, dann wäre das: Wir nehmen Fonts von google, aber ziehen sie nicht von google. Dann stellt sich die Frage, was diese Information hier soll – wenn die anfangen, aufzuzählen, wer alles irgendwie an der Software beteiligt war, die auf ihren Servern läuft, sind sie lang beschäftigt.

Um das noch absurder zu machen: sie lügen (jedenfalls im Effekt). Zumindest gestern und heute versucht die Seite für mich, die URL https://fonts.gstatic.com/s/roboto/v18/KFOmCnqEu92Fr1Mu4mxP.ttf (und noch zwei weitere; ich hoffe, die Buchstabensuppe erhält nicht allzu viel Kompromittierendes über mich) zu dereferenzieren. Damit hat google die IP, via Referrer den Umstand, dass gerade wer überweist, und vermutlich auch die Muggel-Identität, da mich wundern würde, wenn nicht normal der google-Cookie auch an gstatic gehen würde (ich muss gestehen, das nicht näher untersucht zu haben, zumal fonts.gstatic.com auf meinen Maschinen zu localhost auflöst).

Was soll das? Wenn TEO schon Geld in die Hand nimmt und meint, mir die Wahl des Fonts vorschreiben zu müssen (was ich übrigens lästig finde), dann sollen sie wenigstens irgendwas kaufen statt die vergifteten Geschenke von google zu nehmen und dann noch in ihrer Datenschutzerklärung zu lügen.

Für eine teilweise Erklärung für die, na ja, Lüge (ich will gnädig sein: „das Versehen“) mit den google-Fonts hilft ein Blick auf die 107 (!) Requests, die mein Browser macht, um die Wurzelseite des Online-Bankings aufzubauen. Dabei zeigt sich, dass immerhin die meisten Daten von TEO-Servern kommen. Es bleiben aber, nach der Vorrede kaum überraschend, doch einige Cross-Site-Requests.

- die erwähnten Google-Fonts

- ein CSS, ein Logo, das Captcha-Javascript (von www.gstatic.com)

- eine bizarre Datei „anchor“, die offenbar im Zusammenhang mit Captcha steht (und die den Browser vermutlich dazu bringt, die Fonts von fonts.gstatic.com zu ziehen)

- Und dann noch Ressourcen list und logoutWeb von prod-teo.itmr.de, beides JSON, ersteres mit Zeug, was erstmal nach Werbequatsch aussieht, aber vermutlich Identitäsinformation ist.

Die Suche nach ITMR in der Datenschutzerklärung ist vergeblich, www.itmr.de zeigt ohne Javascript nur einen Spinner:

Wenn dieses Ding genug Schöpfungshöhe für Copyright hat, liegt dieses vermutlich bei itmr. Hier verwendet unter der, klar, Satireklausel.

Der Spinner ist schon mal deutlich mehr als die leere Seite von TEO. Mit Javascript kommt sogar ein Titel: „ITM Research GmbH – Smart Cloud Computing”, ansonsten bleibt es beim Spinner. ITM Research… nichts, was Wikipedia kennen würde. Smart? Na ja. Zieht auch erstmal fünf Pfund Zeug von Google, Fonts und eine Familienpackung Javascript von maps.googleapis.com, einen Haufen PNGs von www.google.com. Ziemlich viel Kram für einen rotierenden Spinner.

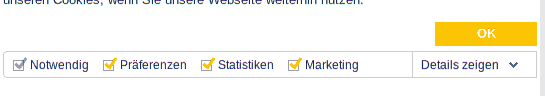

Wenn ich der Seite obendrauf local storage erlaube, kommt endlich das heiß erwartete Cookie-Banner, und zwar so:

Echt jetzt? Per default angeklickte Tracking-Cookies? Wie smart muss mensch wohl sein, um für so ein bisschen Überwachungsmehrwert ein fettes Bußgeld zu riskieren?

Zurück zur Ausgangsfrage: Was für Daten tauscht die Sparda eigentlich mit diesen etwas anrüchigen Gesellen aus? „ITM-ation – unser Synonym für digitale Transformation und Innovation“ schreiben sie, wenn ihnen der Browser gut genug ist. Diese Leute bekommen mit, wenn ich mit der Sparda-Bank rede? Uh.

Ich klicke auf „Mehr Erfahren”. Beim Bullshit Bingo hätte ich gleich gewonnen:

Wir realisieren Projekte der digitalen Transformation und Innovation, um Ihnen durch die Digitalisierung von Geschäftsmodellen, Wertschöpfungsketten und Prozessen mehr Wachstum in einem immer stärkeren Wettbewerbsumfeld zu ermöglichen. [...] Wir entwickeln Apps und Web-Apps, um Geschäftsprozesse in digitale Ökosysteme zu transferieren. Wir entwickeln dabei Ihre Datenveredelungsstrategie, setzen aber auch externe Echtzeit-Dienste der künstlichen Intelligenz (KI) wie zum Beispiel Cognitive Services und Watson ein. [...] Eine positive User Experience ist unabdingbar in der Digitalisierung Ihrer Prozesse. Um das jederzeit und von überall zu erzielen, brauchen Sie zwischen Ihrer Anwendung und Ihren Kunden über alle Kanäle und Anwendungsoptionen hinweg funktionale und ansprechende Benutzeroberflächen und Schnittstellen.

Der Bullshit gegen Ende suggeriert (ebenso wie der konsistente Totalausfall ohne JS und local storage) fast, dass die ITMs das TEO geschrieben haben könnten. Wenn, dann sollten sie ihr Marketinggeklingel der Ehrlichkeit halber etwas qualifizieren zu „über alle Kanäle, solange ECMAScript 2020, local storage, eine schnelle CPU und ein paar Gigabyte RAM dabei sind“. Aber ich will nicht unfair sein: Das Zeug läuft schon so irgendwie noch auf Webkit-Browsern, und selbst das ist ja in Zeiten von „Wir unterstützen nur Chrome, Firefox und Safari“ nicht mehr selbstverständlich.

Aber ob sie das jetzt geschrieben haben oder nicht: ITMR bekommt jedenfalls was ab vom Sparda-Datenkuchen, ohne dass das in der Datenschutzerklärung von TEO deklariert wäre. Es sieht sogar stark nach Identitäsmanagement aus. Ich möchte Brians Mutter aus dem großartigen Life of Brian zitieren: „How much more personal can you get? Now, piss off!“

An der Stelle wird mir das Prökeln in dem TEO-Zeug zu blöd, zumal ich ja erst kurz hinter dem bedeutungslosen Legalesisch der Datenschutzerklärung bin und es jetzt erst richtig losginge. Uh.

Nee, tut mir leid: Wenn ihr zur Sparda-BaWü gehen solltet, kann ich gewiss keine 75 Euro Werbebonus für mich reklamieren.

„Dann wechsel doch die Bank, wenn es dir nicht passt,“ sagt ihr? Nun, ich vermute sehr stark, dass der Murks bei anderen Banken mindestens ebenso furchtbar ist. Tipps im Hinblick auf nerdfreundliche Banken sind dennoch hochwillkommen.

Nachtrag (2021-06-15)

Der an der Grenze zur Legalität schrammende Murks geht weiter. Auch wenn ich mich nicht erinnern kann, der Zusendung von Werbung zugestimmt zu haben, finde ich heute eine Mail von „Barbara von TEO <no-reply@goteo.de>“ in meiner Mailbox; Mails von no-reply@ sind ja schon mal ein fettes Antipattern: wer mir Mails schickt, sollte besser auch Mails von mir annehmen.

Schlimmer ist aber, dass TEO der schlimmen Unsitte fröhnt, multipart/alternative zu missbrauchen. Wers nicht kennt: Das ist ein Mechanismus, der erlaubt, verschiedene Repräsentationen der gleichen Information in einem Dokument (in dem Fall eben einer Mail) unterzubringen. Die mit Abstand wichtigste Anwendung davon ist, in Mails eine normale (also „einfacher Text“) und eine HTML-Fassung (also „bunt und mit Tracking“) unterzubringen. Mailprogramme bzw. ihre NutzerInnen können dann aussuchen, was sie wollen.

Es sei denn, die ErzeugerInnen der Mails machen es wie TEO und ignorieren die zuständigen Standards. Während nämlich in der HTML-Fassung der Werbemail bestimmt irgendwas steht (ich habe nicht geschaut), sieht die text/plain-Seite so aus:

Ihr E-Mail Programm unterstützt leider keine HTML E-Mails. Hier finden Sie diesen Newsletter online: https://mailings.goteo.de/m/12809792/1546178-b28744xxxfe0dcedf98xxxdf0b25254xxxc972dab203xxx484ebd2fxxx4c4d6d1xxx61e7xxxec62eb0xxx20227xxxbad ----------- Wenn Sie diese E-Mail nicht mehr empfangen möchten, können Sie diese kostenlos abbestellen: https://mailings.goteo.de/rmftlp.php?cid=154xxxx&mid=12xxxx92&h=15xxxx8-c03xxxx32xxxxa-qxxxxa

(ich habe die Binärsoße behutsam zerstört, weil ich nicht weiß, was TEO da alles reingepackt hat, deklariert ist das natürlich nirgends) und den Footer – der interessanterweise von einer Firma COMECO statt goteo spricht – entfernt). Ja, liebe goteos, wollt ihr, dass ich eure Werbung lese? Dann sorgt dafür, dass mein client sie auch anzeigt und versucht nicht, mich in eure Trackinghöllen zu ziehen. Und erwartet jedenfalls nicht, dass ich auf Links mit genug Binärmaterial für einen mittleren Bootsektor klicke.

Ob, wann und wie lange ich irgendwelche Mails lese oder zu lesen scheine, geht niemanden etwas an, schon gar nicht Leute, die ich nicht schlecht für ein paar EDV-Dienstleistungen und die Nutzung von Geldautomaten bezahle – viel mehr ist ja so ein Konto nicht mehr.

Strike two, finde ich.

Nachtrag (2021-06-29)

Nach einem guten Monat reagiert die Sparda-Kontaktadresse auch auf meine Rückfragen (sie entschuldigen sich mit „Leider sind wir mit der Bearbeitung im Rückstand“). Nachdem ich in weiterer Kommunikation auf diesen Post hingewiesen habe, gehe ich davon aus, dass ich aus der Mail zitieren darf, zumal ich nach früheren Versuchen, technische Fragen mit dem Sparda-Kontakt nicht damit rechne, dass Antworten per Mail mehr bewirken als dieser Post.

Zu meinem Schäumen bezüglich der Google-Captchas schreiben sie (ein paar Tippfehler entfernt):

Sollten Sie ausschließlich TEO Web nutzen, können (müssen aber nicht) folgende Einstellungen in Ihrem Internetbrowser bzw. auf Ihrem Rechner dazu führen, dass Google ReCAPTCHA Ihre Eingaben als maschinell erzeugt einstuft und Sie daher aus Sicherheitsgründen blockiert. Sie nutzen Privacy-Extension Tools in Ihrem Browser, Sie haben die Cookies für Google deaktiviert, Sie nutzen einen VPN, Sie nutzen einen Passwortmanager der Benutzername und Passwort automatisch ausfüllt. Diese Aufzählung ist ohne Gewähr und nicht abschießend.

Das mag so sein, aber meine Frage war nicht, warum mich Google aussperrt (was es nicht getan hat), sondern was sich die TEOs dabei denken, Google in die Kommunikation zwischen ihnen und mir einzuschalten – und wenn die schon mitbekommen, dass das Probleme mit „Privacy-Extension Tools“ macht: Wäre das nicht schon ein guter Hinweis, dass sie das vielleicht besser nicht tun sollten?

Nun gut, es geht noch weiter:

Hintergrund: Nach einer falschen Passworteingabe oder anderen verdächtigen Login-Versuchen wird in TEO der Service Google ReCAPTCHA aktiv.

Das war, zumindest als ich das letzte Mal geschaut habe, falsch: Googles Captcha-HTML und die zugehörigen Skripten wurden durchweg gezogen. Ok, mensch könnte sagen: Ja, aber „aktiv“ ist es nicht geworden, denn ich habe ja tatsächlich nichts davon gesehen. Aber die Requests gingen an Google, und mein Browser hat den Code ausgeführt; wenn das nach Vernunft und Gesetzeslage nicht „aktiv“ ist, steige ich ins Miningtrojanergeschäft ein.

Abschließend kommt doch noch ein kurzer Versuch, den Zweck der Verarbeitung darzulegen:

Dieser Service schützt TEO und Ihre Daten, denn er dient zur Erkennung und Unterscheidung zwischen missbräuchlicher Nutzung personenbezogener Daten durch Maschinen und menschlichen Eingaben.

Also… Meine Daten schützen, indem eine Familienpackung davon an Google geht: Das ist schon mal ein interessantes Konzept. Aber ja, ich habe schon Verständnis dafür, Maschinen auszusperren, die versuchen, irgendwelche Credentials per brute force rauszukriegen. Aber dafür reicht nun wirklich ein apt install fail2ban und ein paar Konfigurationshandgriffe.

Ich habe mit etwas Überwindung sogar ein wenig Verständnis dafür, hirnlose Robots daran zu hindern, Formulare abzuschicken. Aber dafür reicht eine Eingabebox „Schreiben sie hier: ich bin ein Mensch“. Robots, die schlau genug sind, daran vorbeizukommen, sind so rar, dass sie zumindest in meiner Erfahrung als Betreiber etlicher Systeme, die Eingaben aus dem Netz nehmen, nicht mehr lästig sind – und mit dem Schutz meiner Daten hat das so oder so nichts zu tun.

Mal sehen, ob da noch was kommt.

Zitiert in: Gehorsam macht dumm

![[RSS]](./theme/image/rss.png)